민관합동조사 결과, 계정정보 평문 저장·악성코드 방치 등 다수 보안실책 확인

| 스마트에프엔 = 양대규 기자 | 국내 최대 통신사 SK텔레콤이 지난 2021년부터 해커의 지속적인 공격을 받아왔지만 핵심 계정정보의 평문 저장, 침해사고 신고 미이행, 주요정보 암호화 미흡 등 허술한 대응으로 결국 2025년 대규모 유심정보 유출 사태를 초래한 것으로 드러났다.

과학기술정보통신부와 민관합동조사단은 7월 4일 발표한 조사결과에서 SK텔레콤이 2021년 8월부터 해커에게 내부 시스템이 침투당했으며, 이를 사실상 3년 가까이 인지하지 못하거나 방치해온 것으로 결론지었다. 이로 인해 유출된 유심정보는 총 2696만건, 약 9.82GB에 달한다.

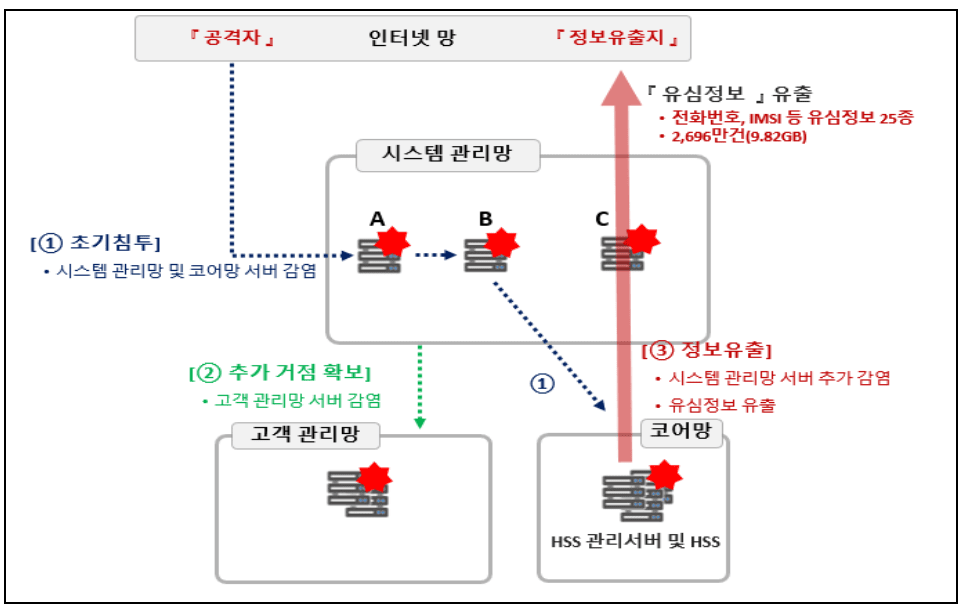

조사단은 해커의 침입을 세 단계로 구분했다.

첫째는 2021년 8월이다. 당시 해커는 외부 인터넷과 연결된 시스템 관리망 내 서버 A에 악성코드(CrossC2)를 심고 내부 계정정보를 평문으로 확보한 후, 이를 이용해 서버 B로 침투했다. 이 서버에는 코어망 음성통화 인증시스템(HSS) 접근 계정이 또 다시 평문으로 저장돼 있었다.

두번째는 2022년 6월이다. 해킹이 시스템 관리망에서 고객관리망으로 추가 이동한 것으로 분석됐다. 이 과정에서도 웹쉘과 BPFDoor 등 악성코드가 추가로 심어졌고, 공격 거점이 확장됐다.

세번째가 바로 지난 4월 18일 해킹 사태였다. 해커는 음성통화인증 서버 3곳에서 수집한 유심정보를 외부로 유출했다. 유출 경로는 인터넷과 연결된 시스템관리망 내 서버 C를 통한 것으로 밝혀졌다.

조사에 따르면 SK텔레콤은 2022년 2월 일부 서버에서 비정상 재부팅이 발생했지만, 악성코드 존재를 확인하고도 법적 신고 의무를 이행하지 않았다. 당시 로그 기록 6개 중 1개만 점검하는 등 불충분한 분석으로 침입 사실을 놓쳤고, 이는 이후 대규모 정보유출로 이어졌다.

유심 인증키(Ki)와 같은 핵심 정보를 암호화하지 않고 저장해온 점도 문제로 지적됐다. 타 통신사들이 GSMA 권고에 따라 해당 정보를 암호화한 것과 대비된다.

과기정통부는 “SK텔레콤이 유심정보 보호를 위한 기본적인 주의의무를 다하지 못했고, 통신사로서 계약상 주된 의무를 위반한 것”이라며, 약관상 위약금 면제 사유에 해당한다고 판단했다.

유상임 장관은 “SK텔레콤은 국내 1위 사업자임에도 심각한 보안 허점을 방치해 유사 사고 재발 가능성을 보여줬다”며 “향후 이행계획을 철저히 점검하겠다”고 강조했다.

- 과기정통부 "해킹사건 SKT 명백한 과실, '위약금 면제' 적용 가능"

- "SK텔레콤, 해킹 민관합동 조사 결과 발표 '임박'...관심은 보상안"

- 배경훈 과기정통부 장관 후보 "국가R&D 예산조정안 우선처리, 추후조정"

- SK텔레콤, 해킹 후 KT에 부문 브랜드가치 1위 내줘

- SK텔레콤 "50일만 신규영업 재개···고객 보상 신뢰회복위 검토 중"

- SK텔레콤, 약정 해지 고객 위약금 면제안 발표

- 유영상 SK텔레콤 "7천억원 투자 ‘강한 보안 기업’으로 거듭날 것"

- 유영상 SKT 대표 "전 고객 대상 할인·데이터 제공···위약금도 책임질 것"

- SK텔레콤, 위약금 없이 해지 어떻게? "14일까지 신청 시 환급"

- '위약금 면제' SKT, '해킹 피해' 7조원? 실제 연간 손실 1조3000억원 예상